En el entorno empresarial actual, los datos son el núcleo de las operaciones, y su pérdida puede ser devastadora.

Un estudio de Gartner reveló que el costo promedio del tiempo de inactividad para una empresa mediana es de $5,600 USD por minuto. Esto significa que una interrupción de solo una hora puede costar cientos de miles de dólares. Además, los ataques de ransomware se han convertido en una amenaza creciente, con un costo promedio por incidente que supera los $1.85 millones de dólares. Ante este panorama, es evidente que la pérdida de datos puede tener un impacto devastador en la continuidad del negocio. Entonces, ¿cómo evitar que esto le pase a tu empresa? Implementando un sistema de copias de seguridad eficiente y estratégico. ¿Qué puede causar la pérdida de datos?

La pérdida de datos puede ocurrir por diversas razones, muchas de las cuales están fuera de nuestro control directo. Algunas de las causas más comunes incluyen:

- Errores humanos: Eliminaciones accidentales, sobreescrituras de archivos y configuraciones incorrectas son errores frecuentes que pueden llevar a la pérdida de información valiosa.

- Fallas de hardware: Discos duros que fallan, problemas con servidores o dispositivos de almacenamiento pueden causar daños irreparables a los datos.

- Ataques cibernéticos: Ransomware, virus y otros tipos de malware pueden encriptar o eliminar archivos, dejando tu empresa vulnerable.

- Desastres naturales: Incendios, inundaciones o terremotos pueden dañar equipos y destruir datos físicos.

- Fluctuaciones de energía: Los cortes de energía pueden causar daños en los sistemas y provocar la pérdida de datos no guardados.

¿Qué puedes perder?

- Bases de datos de clientes.

- Proyectos en curso y entregables.

- Registros financieros e históricos.

Las pérdidas que podrían cambiarlo todo

Estas pérdidas no solo afectan la operación diaria, sino que pueden implicar:

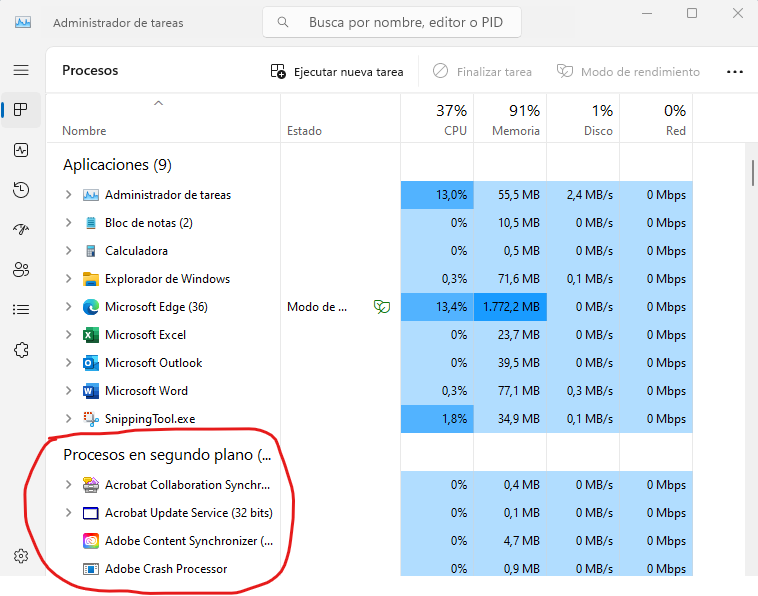

- Interrupciones en la productividad: El tiempo que el equipo pasa reconstruyendo información puede costar miles de dólares en horas laborales.

- Costos financieros directos: Contratar especialistas para recuperar datos perdidos o multas por incumplimiento de normativas de protección de datos.

- Impacto en la reputación: La pérdida de confianza de clientes puede ser difícil, si no imposible, de recuperar.

Tipos de respaldos: ¿cuál es el mejor para tu empresa?

Existen diversas soluciones de respaldo, cada una con sus ventajas y desventajas. Entenderlas te permitirá elegir la que mejor se adapte a las necesidades de tu negocio.

1. Respaldos locales

Estos son almacenados en dispositivos físicos como discos duros externos, servidores internos o unidades NAS.

2. Respaldos en servidores remotos

Estos almacenan datos en centros de datos de terceros, fuera de las instalaciones de la empresa.

3. Respaldos en la nube

Los datos se almacenan en plataformas como AWS, Google Cloud o Azure, accesibles desde cualquier lugar con conexión a internet.

El costo de no prevenir

Implementar un sistema robusto de respaldo es una inversión mínima en comparación con las posibles pérdidas.

En nuestra empresa de soporte TI, no solo entendemos la importancia de las copias de seguridad, sino que trabajamos contigo para diseñar una estrategia que garantice la continuidad de tu negocio frente a cualquier imprevisto.

¿Cómo podemos ayudarte?

En E-Ingeniería, somos expertos en diseñar e implementar soluciones de respaldo personalizadas para tu negocio. Te ofrecemos:

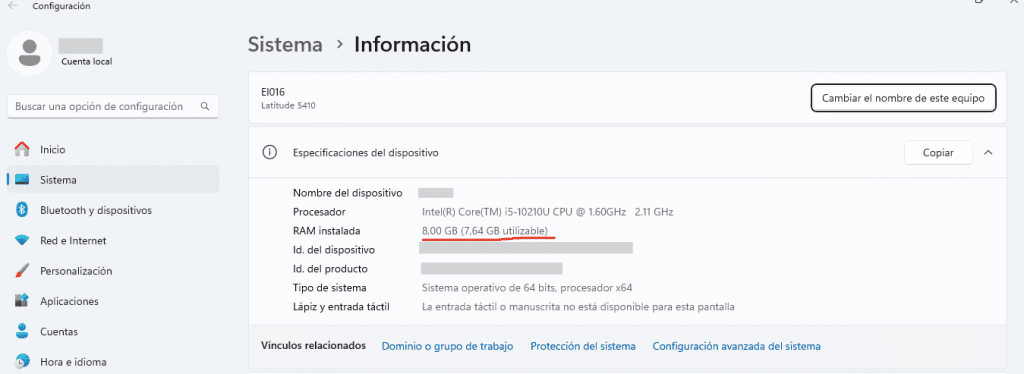

- Análisis de tus necesidades: Evaluamos tu infraestructura y te recomendamos la mejor solución para proteger tus datos.

- Implementación de sistemas de respaldo: Configuramos y mantenemos tus sistemas de respaldo, asegurando que tus datos estén siempre seguros.

- Pruebas de recuperación: Verificamos periódicamente que tus copias de seguridad sean restaurables en caso de emergencia.

No esperes a que sea demasiado tarde. Contáctanos hoy mismo y protege el futuro de tu empresa.